Un análisis post mortem de múltiples incidentes en los que los atacantes finalmente lanzaron la última versión del ransomware LockBit (conocido como LockBit 3.0 o ‘LockBit Black’), reveló las herramientas utilizadas por al menos un afiliado. El equipo de Detección y respuesta administrada (MDR) de Sophos ha observado que tanto los afiliados de ransomware como los evaluadores de penetración legítimos utilizan la misma colección de herramientas durante los últimos 3 meses.

Los datos filtrados sobre LockBit que mostraban los controles de back-end para el ransomware también parecen indicar que los creadores han comenzado a experimentar con el uso de secuencias de comandos que permitirían que el malware se «propagara por sí mismo» utilizando los Objetos de directiva de grupo (GPO) de Windows o la herramienta PSExec. , lo que podría facilitar que el malware se mueva lateralmente e infecte las computadoras sin la necesidad de que los afiliados sepan cómo aprovechar estas funciones por sí mismos, lo que podría acelerar el tiempo que les lleva implementar el ransomware y cifrar los objetivos.

Un análisis de ingeniería inversa de la funcionalidad de LockBit muestra que el ransomware ha transferido la mayor parte de su funcionalidad de LockBit 2.0 y ha adoptado nuevos comportamientos que dificultan su análisis por parte de los investigadores. Por ejemplo, en algunos casos ahora requiere que el afiliado use una ‘contraseña’ de 32 caracteres en la línea de comando del binario de ransomware cuando se inicia, o de lo contrario no se ejecutará, aunque no todas las muestras que analizamos requerían la contraseña. .

También observamos que el ransomware se ejecuta con permisos LocalServiceNetworkRestricted , por lo que no necesita acceso total de administrador para causar daños (lo que respalda las observaciones del malware realizadas por otros investigadores).

Lo más notable es que hemos observado (junto con otros investigadores) que muchas características y subrutinas de LockBit 3.0 parecen haber sido extraídas directamente del ransomware BlackMatter.

¿LockBit 3.0 es simplemente BlackMatter ‘mejorado’?

Otros investigadores señalaron anteriormente que LockBit 3.0 parece haber adoptado (o tomado prestados en gran medida) varios conceptos y técnicas de la familia de ransomware BlackMatter.

Investigamos esto nosotros mismos y encontramos una serie de similitudes que sugieren fuertemente que LockBit 3.0 reutiliza el código de BlackMatter.

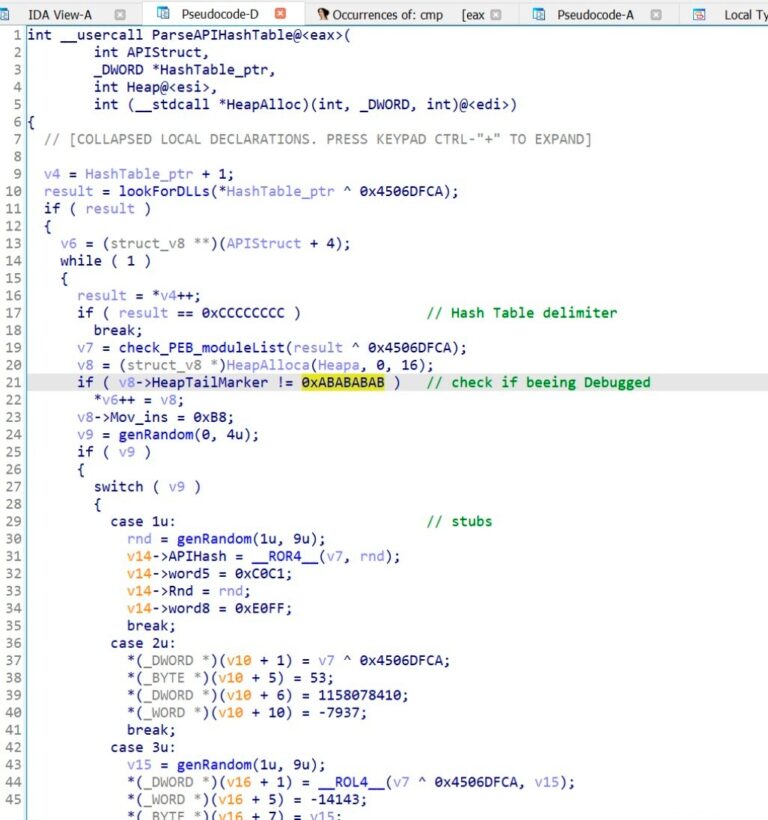

Truco anti-depuración

Blackmatter y Lockbit 3.0 usan un truco específico para ocultar sus llamadas de funciones internas a los investigadores. En ambos casos, el ransomware carga/resuelve una DLL de Windows desde sus tablas hash, que se basan en ROT13.

Intentará obtener punteros de las funciones que necesita buscando en el PEB (Process Environment Block) del módulo. Luego buscará un marcador de datos binarios específico en el código (0xABABABAB) al final del montón; si encuentra este marcador, significa que alguien está depurando el código y no guarda el puntero, por lo que el ransomware se cierra.

Después de estas comprobaciones, creará un código auxiliar especial para cada API que requiera. Hay cinco tipos diferentes de stubs que se pueden crear (al azar). Cada stub es una pequeña pieza de shellcode que realiza la resolución de hash de la API sobre la marcha y salta a la dirección de la API en la memoria. Esto agrega algunas dificultades al invertir usando un depurador.